« Denial of service » : différence entre les versions

Aucun résumé des modifications |

|||

| (38 versions intermédiaires par 6 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

==Définition Dos== | ==Définition Dos== | ||

Le '' | Le ''déni de service'' ("'''denial of service'''" en anglais) est une attaque provenant d'un ordinateur vers un autre, visant à rendre un logiciel informatique ou une application inutilisable, en saturant le programme de demandes. | ||

exemple: Si un hébergeur internet | exemple: Si un hébergeur internet ( ou même un ordinateur ) reçoit un nombre inimaginable de demandes d'un autre ordinateur( ou parfois de plusieurs ordinateurs ) , celui-ci va saturer car il sera en surcharge de demandes. Dés lors son accès deviendra impossible .On peut alors dire que l'hébergeur en question , est attaqué par un Dénial of service. | ||

===Et le DDos | ===Et le DDos=== | ||

Distributed denial of service, est l'action d'un détournement de plusieurs ordinateurs, en leur envoyant [[le virus|un virus]] (comme les [[le rootkit|rootkits]],sans que l'utilisateur le remarque), ces ordinateurs deviennent alors des ordinateurs "zombies". Le but est d'utiliser tous ces ordinateurs à un moment précis. | |||

Ce virus pourrait être utile par exemple pour attaquer des grands ordinateurs d'entreprises. | |||

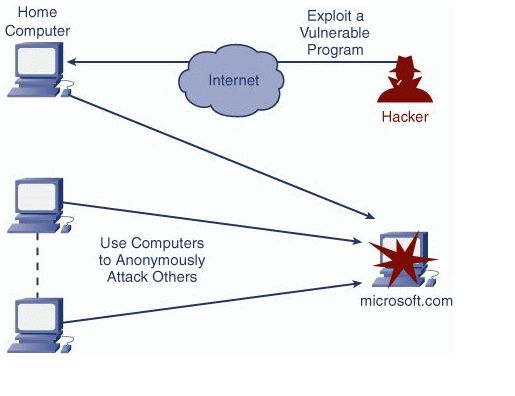

===En Image=== | |||

[[Image:DenialOfS.JPG]] | |||

[http://www.bestsecuritytips.com/xfsection+article.articleid+1.htm/ Source image] | |||

== Symptômes == | == Symptômes == | ||

- L'ordinateur est très lent, car le processeur est en surcharge(tout comme les [[ | - L'ordinateur est très lent, car le processeur est en surcharge(tout comme les [[Spyware|spywares]]). | ||

- Problèmes de services (connexions,...). | - Problèmes de services (connexions,...). | ||

- Les services échouent à taux élevé. | - Les services échouent à taux élevé. | ||

- Le programme devient inaccessible ou se bloque | - Le programme devient inaccessible ou se bloque lors de son utilisation . | ||

En conclusion modifier son fonctionnement normal comme [[Les failles de sécurité]] | En conclusion modifier son fonctionnement normal comme [[Les failles de sécurité]] | ||

== Attaques célèbres == | == Historique == | ||

#"Vers de Morris", 1er Denial Of Service (DOS) utilisé; | |||

#Après le vers de Morris, il y a le "Ping de la mort"; | |||

#Ensuite, le "Denial Of Service" (DOS); | |||

#Pour finir, Le "Disturbed Denial Of Service" (DDOS). | |||

=== Attaques célèbres === | |||

De nombreuses attaques visant: | De nombreuses attaques visant: | ||

| Ligne 24 : | Ligne 36 : | ||

-''[http://www.silicon.fr/fr/news/2009/03/13/l_attaque_contre_l_estonie_etait_bien_initiee_par_les_services_pro_russes/ Attaque contre le réseau estonien]'' en mai 2007,...! | -''[http://www.silicon.fr/fr/news/2009/03/13/l_attaque_contre_l_estonie_etait_bien_initiee_par_les_services_pro_russes/ Attaque contre le réseau estonien]'' en mai 2007,...! | ||

-''Attaques de type “ping flood” d'octobre 2002 | -''Attaques de type “ping flood” d'octobre 2002 | ||

''et | ''et DOS en février 2007 sur [http://fr.wikipedia.org/wiki/Serveur_racine_du_DNS/ les serveurs racines DNS]'' | ||

== Moyens de protection == | == Moyens de protection == | ||

=== Techniques === | === Techniques === | ||

Le moyen le plus simple de | Le moyen le plus simple de s'en protéger est de '''protéger ses serveurs''' Domain Name System (antiDDos, anvast,...), | ||

XXX, avoir un [http://www.01net.com/telecharger/windows/Securite/anti-spyware/ anti-spyware]( comprenant peut être un [http://travaux.indse.be/mediawiki/index.php/Adware anti-adware]) et d'activer son '''pare-feu''' | |||

Définir l'adresse IP émettant les attaques et les bannir au niveau du pare-feu ou du serveur | |||

=== Humains === | === Humains === | ||

Lors d'une attaque majeure, la présence d'un spécialiste est requise. | *Lors d'une attaque majeure, la présence d'un spécialiste est requise. | ||

*Installer des programmes de protection. (''Ex:'' Cleaning Center) | |||

== Intérêt pour l'attaquant == | == Intérêt pour l'attaquant == | ||

| Ligne 48 : | Ligne 58 : | ||

pourquoi? | pourquoi? | ||

Tout simplement, pour: | Tout simplement, pour: | ||

* Bloquer un système de défense national ( | * Bloquer un système de défense national ([http://www.pcinpact.com/actu/news/41434-attaque-DoS-estonie-pirate-condamnation.htm/ Comme en Estonie]) | ||

* Demande d'argent pour débloquer le système (extrêmement couteux) | * Demande d'argent pour débloquer le système (extrêmement couteux) | ||

* Vengeance personnelle | * Vengeance personnelle | ||

* Concurrence entre entreprises | * Concurrence entre entreprises | ||

== Liens == | |||

== | === Externes === | ||

* [http://www.commentcamarche.net/contents/attaques/dos.php3/ Attaque par déni de service] | * [http://www.commentcamarche.net/contents/attaques/dos.php3/ Attaque par déni de service] | ||

* [http://www.futura-sciences.com/fr/definition/t/high-tech-1/d/deni-de-service_2433/ Déni de service définition] | * [http://www.futura-sciences.com/fr/definition/t/high-tech-1/d/deni-de-service_2433/ Déni de service définition] | ||

* [http://www.unixgarden.com/index.php/securite/les-denis-de-service/ Les dénis de service » UNIX Garden] | * [http://www.unixgarden.com/index.php/securite/les-denis-de-service/ Les dénis de service » UNIX Garden] | ||

* [http:// | * [http://fr.wikipedia.org/wiki/Attaque_par_d%C3%A9ni_de_service/ Explication sur le DOS] | ||

=== internes === | |||

====Genre d'agresseurs==== | |||

* But des [[hacker black hat]] | * But des [[hacker black hat]] | ||

* But des [[Keylogger]] | * But des [[Keylogger]] | ||

====Symptôme==== | |||

* Symptôme proche au [[vers informatique]] | * Symptôme proche au [[vers informatique]] | ||

* Symptôme proche au [[spyware]] | * Symptôme proche au [[spyware]] | ||

====Genre de virus==== | |||

* [[le rootkit|Virus qui peut être utilisé pour le DDOS]] | |||

Dernière version du 18 mai 2010 à 10:17

Définition Dos[modifier]

Le déni de service ("denial of service" en anglais) est une attaque provenant d'un ordinateur vers un autre, visant à rendre un logiciel informatique ou une application inutilisable, en saturant le programme de demandes.

exemple: Si un hébergeur internet ( ou même un ordinateur ) reçoit un nombre inimaginable de demandes d'un autre ordinateur( ou parfois de plusieurs ordinateurs ) , celui-ci va saturer car il sera en surcharge de demandes. Dés lors son accès deviendra impossible .On peut alors dire que l'hébergeur en question , est attaqué par un Dénial of service.

Et le DDos[modifier]

Distributed denial of service, est l'action d'un détournement de plusieurs ordinateurs, en leur envoyant un virus (comme les rootkits,sans que l'utilisateur le remarque), ces ordinateurs deviennent alors des ordinateurs "zombies". Le but est d'utiliser tous ces ordinateurs à un moment précis. Ce virus pourrait être utile par exemple pour attaquer des grands ordinateurs d'entreprises.

En Image[modifier]

Symptômes[modifier]

- L'ordinateur est très lent, car le processeur est en surcharge(tout comme les spywares). - Problèmes de services (connexions,...). - Les services échouent à taux élevé. - Le programme devient inaccessible ou se bloque lors de son utilisation .

En conclusion modifier son fonctionnement normal comme Les failles de sécurité

Historique[modifier]

- "Vers de Morris", 1er Denial Of Service (DOS) utilisé;

- Après le vers de Morris, il y a le "Ping de la mort";

- Ensuite, le "Denial Of Service" (DOS);

- Pour finir, Le "Disturbed Denial Of Service" (DDOS).

Attaques célèbres[modifier]

De nombreuses attaques visant:

-Windowsou encore Apple et Google -Ankama games(MMORPG Dofus) -Attaque contre le réseau estonien en mai 2007,...! -Attaques de type “ping flood” d'octobre 2002 et DOS en février 2007 sur les serveurs racines DNS

Moyens de protection[modifier]

Techniques[modifier]

Le moyen le plus simple de s'en protéger est de protéger ses serveurs Domain Name System (antiDDos, anvast,...),

XXX, avoir un anti-spyware( comprenant peut être un anti-adware) et d'activer son pare-feu

Définir l'adresse IP émettant les attaques et les bannir au niveau du pare-feu ou du serveur

Humains[modifier]

- Lors d'une attaque majeure, la présence d'un spécialiste est requise.

- Installer des programmes de protection. (Ex: Cleaning Center)

Intérêt pour l'attaquant[modifier]

C'est attaques sont généralement utilisées à un niveau mondial, pourquoi? Tout simplement, pour:

- Bloquer un système de défense national (Comme en Estonie)

- Demande d'argent pour débloquer le système (extrêmement couteux)

- Vengeance personnelle

- Concurrence entre entreprises

Liens[modifier]

Externes[modifier]

- Attaque par déni de service

- Déni de service définition

- Les dénis de service » UNIX Garden

- Explication sur le DOS

internes[modifier]

Genre d'agresseurs[modifier]

- But des hacker black hat

- But des Keylogger

Symptôme[modifier]

- Symptôme proche au vers informatique

- Symptôme proche au spyware