« Cheval de troie » : différence entre les versions

Aucun résumé des modifications |

|||

| (59 versions intermédiaires par 12 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

== Définition == | == Définition == | ||

Le cheval de Troie est un programme caché dans un autre qui en | Le cheval de Troie est un programme malsain caché dans un autre programme sain qui, en exécutant des commandes sournoises, permet à l'envoyeur de pouvoir s'introduire dans l'ordinateur d'une personne et de lui prendre ce qu'il veut (mot de passe,info sur la personne,...). Cette technique de vol est utilisée par ceux qui utilisent [[Phishing]] , ils sont créés par les [[hacker black hat]] et peuvent être installés par [[Le rootkit]]. ([[keylogger]] mêmes intérêts) | ||

Ils sont nommés selon les actions qu'ils exécutent sur les machines qu'ils attaquent : porte dérobée, chevaux de Troie génériques,PSW, cliqueurs,rootkit, téléchargeurs, droppers, proxy, espions, notificateurs, ArcBombs | Ils sont nommés selon les actions qu'ils exécutent sur les machines qu'ils attaquent : porte dérobée, chevaux de Troie génériques,PSW, cliqueurs,rootkit, téléchargeurs, droppers, proxy, espions, notificateurs, ArcBombs | ||

Cependant tous les chevaux de Troie ne sont pas négatifs | Ses avantages : | ||

Certaines administrations en utilisent pour | Cependant tous les chevaux de Troie ne sont pas négatifs . | ||

*Certaines administrations en utilisent pour <<surveiller>> ce que leurs employés font lorsqu'ils doivent traiter des données à caractère personnel dans des bases de données sensibles. | |||

*Quand vous allez sur un site certains cookies retiennent la langue que vous choisissez et vous donnent ensuite automatiquement accès à ce site dans votre langue préférée. | |||

== Historique == | == Historique == | ||

* Le nom de "cheval de Troie" provient d'une légende ancienne : Durant la guerre de Troie, les Grecs, sur une idée d'Ulysse, ont offert aux troyens un cheval de bois comme cadeau pour montrer leur défaite et ont feint de se retirer, abandonnant le cheval sur la plage. Le roi fit alors renter les cheval dans Troie, le cheval qui était remplis de soldats grecs sortirent la nuit et ouvrèrent les porte de la ville. Durant cette nuit, l'armé grec ont assiégé Troie qui a été réduite à feux et à sang.[[Image:Cheval_de_troie3.jpg]] | |||

* Le début des programmes malveillants se situe début des années '70. | * Le début des programmes malveillants se situe début des années '70. | ||

1975 : premier cheval de | 1975 : premier cheval de Troie : il s'agit du jeu 'pervading animal' | ||

* Dans les années '80, ils visaient un ensemble de systèmes d'exploitation et de réseaux. | * Dans les années '80, ils visaient un ensemble de systèmes d'exploitation et de réseaux. | ||

1984 : cheval de Troie : un programme login pour UNIX. | 1984 : cheval de Troie : un programme login pour UNIX. | ||

* A partir de | * A partir de 1990, les virus essaient de dérober des données confidentielles et donc visent aussi des particuliers | ||

1989: le premier cheval de Troie qui visait à faire du chantage sur un particulier était sur une disquette intitulée 'AIDS Information Introductory Diskette' qui fut diffusé par Dr. Joseph W.Popp. | 1989: le premier cheval de Troie qui visait à faire du chantage sur un particulier était sur une disquette intitulée 'AIDS Information Introductory Diskette' qui fut diffusé par Dr. Joseph W.Popp. | ||

1997 : le premier vol de mot de passe pour avoir accès à AOL. | 1997 : le premier vol de mot de passe pour avoir accès à AOL. | ||

| Ligne 22 : | Ligne 26 : | ||

* Il y a une autre évolution à signaler : le cheval de Troie mis en place par des instances gouvernementales. | * Il y a une autre évolution à signaler : le cheval de Troie mis en place par des instances gouvernementales. | ||

2006 : la BKA (=police judiciaire allemande) a mis en circulation un 'Bundestrojaner' qui espionnait pour alimenter des recherches judiciaires. | 2006 : la BKA (=police judiciaire allemande) a mis en circulation un 'Bundestrojaner' qui espionnait pour alimenter des recherches judiciaires. | ||

*De 1999 à 2001 : le cheval de Troie représentait entre 3% et 5 % de la totalité des malwares (chiffres pour l'Allemagne). | *De 1999 à 2001 : le cheval de Troie représentait entre 3% et 5 % de la totalité des malwares (logiciels malveillants ) (chiffres pour l'Allemagne). | ||

*En 2002 : le cheval de Troie ne représentait plus que 0,05% de la totalité des malwares (chiffres pour l'Allemagne). | *En 2002 : le cheval de Troie ne représentait plus que 0,05% de la totalité des malwares (chiffres pour l'Allemagne). | ||

| Ligne 28 : | Ligne 32 : | ||

* vol de mots de passe | * vol de mots de passe | ||

* vol d'informations sur la personne | * vol d'informations sur la personne | ||

* | * symptômes d'une fuite d'information [[Les_fuites_d'informations]] | ||

* | * Ces symptômes sont identiques à ceux indiqué pour le [[Keylogger]] | ||

* activité anormale du modem, de la carte réseau ou du disque dur(des données sont chargées | * activité anormale du modem, de la carte réseau ou du disque dur (des données sont chargées à notre insu). | ||

* réactions bizarres de la souris | * réactions bizarres de la souris | ||

* ouvertures anarchiques de | * ouvertures anarchiques de programmes | ||

* bug | * [[Le bug informatique]] | ||

== Moyens de se protéger == | == Moyens de se protéger == | ||

| Ligne 44 : | Ligne 48 : | ||

*Beaucoup de systèmes de sécurité mettent la priorité sur les éléments actifs tels que la mémoire vive, le courrier entrant, les ports (pendant le surf), le scannage des systèmes de stockage périphériques (clés usb, disque amovible externe,...) Un scannage complet ralentit la machine et prend du temps. Donc les chevaux de Troie tels que décrits ci-dessus, passent inaperçus. | *Beaucoup de systèmes de sécurité mettent la priorité sur les éléments actifs tels que la mémoire vive, le courrier entrant, les ports (pendant le surf), le scannage des systèmes de stockage périphériques (clés usb, disque amovible externe,...) Un scannage complet ralentit la machine et prend du temps. Donc les chevaux de Troie tels que décrits ci-dessus, passent inaperçus. | ||

===moyens techniques=== | === <small>moyens techniques</small>=== | ||

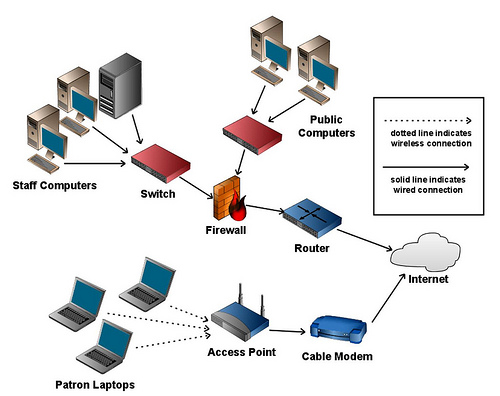

Installer des | * Installer des [http://fr.wikipedia.org/wiki/Pare-feu_%28informatique%29 Pare-feu (informatique)] (firewall) pour rendre l’accès et la vie aux hackers difficile (logiciel tel que : Kerio Personal Firewall2, Outpost Firewall by Agitum, Zone Alarm by ZoneLabs)[[Image:Firewall.jpg ]] | ||

*Installer un "bouffe-troyens", c'est un logiciel qui détecte et élimine les chevaux de Troie. | |||

*Installer un anti-virus récent. | |||

=== moyens humains === | === <small>moyens humains</small> === | ||

prendre de bonnes habitudes!!!!! | prendre de bonnes habitudes!!!!! | ||

* Changer souvent de mot de passe | * Changer souvent de mot de passe.Cela protège aussi contre l'[[Attaque par force brute par dictionnaire]] | ||

* Etre gentil avec les gens | * Etre gentil avec les gens | ||

* | * Ne pas autoriser la connexion et ne jamais exécuter des programmes que vous ne connaissez pas. | ||

* Quand vous recevez un mail avec des fichiers attachés que vous ne connaissez pas, ne les ouvrez pas, demandez à la personne qui vous les envoie ce qu'ils contiennent. | * Quand vous recevez un mail avec des fichiers attachés que vous ne connaissez pas, ne les ouvrez pas, demandez à la personne qui vous les envoie ce qu'ils contiennent. | ||

* Ne surfez pas sur des sites à la limite de la légalité et évitez le téléchargement de fichiers dont vous n'avez pas vérifié le bien fondé. | * Ne surfez pas sur des sites à la limite de la légalité et évitez le téléchargement de fichiers dont vous n'avez pas vérifié le bien fondé. | ||

* !!!! Partitionnez le disque dur : un bloc 'applications' et l'autre 'data'. Faites un snapshot régulier du nombre de fichiers et de leur contenu. Si vous constatez une augmentation de volume ou du nombre de fichiers côté applications, c'est qu'il y a du mouvement à votre insu. Pour les produits Microsoft, il faut configurer l'ordinateur pour qu'il demande l'autorisation pour effectuer mises à jour et qu'ils ne les appliquent pas de manière automatique. | * !!!! Partitionnez le disque dur : un bloc 'applications' et l'autre 'data'. Faites un snapshot régulier du nombre de fichiers et de leur contenu. Si vous constatez une augmentation de volume ou du nombre de fichiers côté applications, c'est qu'il y a du mouvement à votre insu. Pour les produits Microsoft, il faut configurer l'ordinateur pour qu'il demande l'autorisation pour effectuer mises à jour et qu'ils ne les appliquent pas de manière automatique. | ||

* Vider régulièrement le cache. | |||

== Les intérêts == | == Les intérêts == | ||

| Ligne 62 : | Ligne 69 : | ||

Malwares : | Malwares : | ||

* volent de | * volent des logins (procédure d'identification et de connection sur un serveur quelconque) et mots de passe pour avoir accès gratuit à internet. | ||

* extirpent de l'argent (vol ou fraude). Ils utilisent des machines zombies pour gagner de l'argent en créant et vendant des platformes pour envoi de spams, attaque DoS pour le chantage (ceci incluent les e-stores, les sites de jeux et bancaires). | * extirpent de l'argent (vol ou fraude). Ils utilisent des machines zombies pour gagner de l'argent en créant et vendant des platformes pour envoi de spams, attaque DoS( système d'exploitation développé par Microsoft) pour le chantage (ceci incluent les e-stores, les sites de jeux et bancaires). | ||

*réseaux de Bot :il s'agit d'un réseaux d'ordinateurs zombie au code malicieux identique. | *réseaux de Bot :il s'agit d'un réseaux d'ordinateurs zombie au code malicieux identique. Ces réseaux sont vendus aux plus offrant; Il peuvent même camouflé ces programme pour être indétectable. | ||

Vole de e-portefeuilles, des comptes pay pal ou des comptes bancaires. | Vole de e-portefeuilles, des comptes pay pal ou des comptes bancaires. | ||

* un état pour espionner et... ses habitants ou toute autre instance ou personne intéressante pour lui. | * un état pour espionner et... ses habitants ou toute autre instance ou personne intéressante pour lui. | ||

== | == Chevaux de Troie célèbres == | ||

*[http:// | *[[backdoor]] | ||

*[http://fr.wikipedia.org/wiki/Back_Orifice Back-orifice]. | |||

C'est un logiciel d'administration et de prise de contröle à distance de machine fonctionnant sous WIndows. Il a été crée par Cult of the Dead Cow (hackers). | |||

* xxxdial | * xxxdial | ||

Il s'agit d'un programme qui lance des appels téléphoniques surtaxés et de caractère douteux. | |||

* Lors des élections, un mail circulait en Angleterre avec le titre : 'La boîte e-mail de Tony Blair hackée par BBC news'. Les personnes qui ouvraient ce mail installaient un cheval de Troie sur leur ordi.(2OO5) | * Lors des élections, un mail circulait en Angleterre avec le titre : 'La boîte e-mail de Tony Blair hackée par BBC news'. Les personnes qui ouvraient ce mail installaient un cheval de Troie sur leur ordi.(2OO5) | ||

* attaque sur Facebook (en 2OO8): Un aspect de ce cheval de Troie visait à modifier les paramètres et profils des utilisateurs. De plus il installait des liens vers des sites où ceux qui cliquaient dessus recevaient à leur tour un cheval de Troie. | * attaque sur Facebook (en 2OO8): Un aspect de ce cheval de Troie visait à modifier les paramètres et profils des utilisateurs. De plus il installait des liens vers des sites où ceux qui cliquaient dessus recevaient à leur tour un cheval de Troie. | ||

| Ligne 77 : | Ligne 86 : | ||

== Liens externes == | == Liens externes == | ||

* | *[http://www.commentcamarche.net/contents/virus/trojan.php3 virus] | ||

* | *[http://www.dataprotex.be/fr/cheval-de-troie.html cheval de Troie] | ||

* | *[http://www.securite-informatique.gouv.fr/gp_article47.html Cheval de Troie( fiche technique)] | ||

Dernière version du 21 mai 2010 à 08:05

Définition[modifier]

Le cheval de Troie est un programme malsain caché dans un autre programme sain qui, en exécutant des commandes sournoises, permet à l'envoyeur de pouvoir s'introduire dans l'ordinateur d'une personne et de lui prendre ce qu'il veut (mot de passe,info sur la personne,...). Cette technique de vol est utilisée par ceux qui utilisent Phishing , ils sont créés par les hacker black hat et peuvent être installés par Le rootkit. (keylogger mêmes intérêts)

Ils sont nommés selon les actions qu'ils exécutent sur les machines qu'ils attaquent : porte dérobée, chevaux de Troie génériques,PSW, cliqueurs,rootkit, téléchargeurs, droppers, proxy, espions, notificateurs, ArcBombs

Ses avantages : Cependant tous les chevaux de Troie ne sont pas négatifs .

- Certaines administrations en utilisent pour <<surveiller>> ce que leurs employés font lorsqu'ils doivent traiter des données à caractère personnel dans des bases de données sensibles.

- Quand vous allez sur un site certains cookies retiennent la langue que vous choisissez et vous donnent ensuite automatiquement accès à ce site dans votre langue préférée.

Historique[modifier]

- Le nom de "cheval de Troie" provient d'une légende ancienne : Durant la guerre de Troie, les Grecs, sur une idée d'Ulysse, ont offert aux troyens un cheval de bois comme cadeau pour montrer leur défaite et ont feint de se retirer, abandonnant le cheval sur la plage. Le roi fit alors renter les cheval dans Troie, le cheval qui était remplis de soldats grecs sortirent la nuit et ouvrèrent les porte de la ville. Durant cette nuit, l'armé grec ont assiégé Troie qui a été réduite à feux et à sang.

- Le début des programmes malveillants se situe début des années '70.

1975 : premier cheval de Troie : il s'agit du jeu 'pervading animal'

- Dans les années '80, ils visaient un ensemble de systèmes d'exploitation et de réseaux.

1984 : cheval de Troie : un programme login pour UNIX.

- A partir de 1990, les virus essaient de dérober des données confidentielles et donc visent aussi des particuliers

1989: le premier cheval de Troie qui visait à faire du chantage sur un particulier était sur une disquette intitulée 'AIDS Information Introductory Diskette' qui fut diffusé par Dr. Joseph W.Popp. 1997 : le premier vol de mot de passe pour avoir accès à AOL. 2000 : premier cheval de Troie pour PDA. 2005 : Sony sort un cheval de Troie baptisé 'XCP' qui faisait partie d'une campagne de protection de copie. Il se propageait sur l'ordinateur client après que celui-ci ait écouté un CD de SONY BMG. Ce cheval de Troie récoltait des informations sur l'utilisateur et les envoyait à Sony.

- Il y a une autre évolution à signaler : le cheval de Troie mis en place par des instances gouvernementales.

2006 : la BKA (=police judiciaire allemande) a mis en circulation un 'Bundestrojaner' qui espionnait pour alimenter des recherches judiciaires.

- De 1999 à 2001 : le cheval de Troie représentait entre 3% et 5 % de la totalité des malwares (logiciels malveillants ) (chiffres pour l'Allemagne).

- En 2002 : le cheval de Troie ne représentait plus que 0,05% de la totalité des malwares (chiffres pour l'Allemagne).

Symptômes[modifier]

- vol de mots de passe

- vol d'informations sur la personne

- symptômes d'une fuite d'information Les_fuites_d'informations

- Ces symptômes sont identiques à ceux indiqué pour le Keylogger

- activité anormale du modem, de la carte réseau ou du disque dur (des données sont chargées à notre insu).

- réactions bizarres de la souris

- ouvertures anarchiques de programmes

Moyens de se protéger[modifier]

Avant de parler protection il faut savoir deux choses :

- Certains chevaux de Troie s'autoexécutent à partir d'une certaine date ou à partir d'une séquence de touches, .... ils peuvent dormir pendant des années dans un recoin du disque dur sans y être détecté.

- Beaucoup de systèmes de sécurité mettent la priorité sur les éléments actifs tels que la mémoire vive, le courrier entrant, les ports (pendant le surf), le scannage des systèmes de stockage périphériques (clés usb, disque amovible externe,...) Un scannage complet ralentit la machine et prend du temps. Donc les chevaux de Troie tels que décrits ci-dessus, passent inaperçus.

moyens techniques[modifier]

- Installer des Pare-feu (informatique) (firewall) pour rendre l’accès et la vie aux hackers difficile (logiciel tel que : Kerio Personal Firewall2, Outpost Firewall by Agitum, Zone Alarm by ZoneLabs)

- Installer un "bouffe-troyens", c'est un logiciel qui détecte et élimine les chevaux de Troie.

- Installer un anti-virus récent.

moyens humains[modifier]

prendre de bonnes habitudes!!!!!

- Changer souvent de mot de passe.Cela protège aussi contre l'Attaque par force brute par dictionnaire

- Etre gentil avec les gens

- Ne pas autoriser la connexion et ne jamais exécuter des programmes que vous ne connaissez pas.

- Quand vous recevez un mail avec des fichiers attachés que vous ne connaissez pas, ne les ouvrez pas, demandez à la personne qui vous les envoie ce qu'ils contiennent.

- Ne surfez pas sur des sites à la limite de la légalité et évitez le téléchargement de fichiers dont vous n'avez pas vérifié le bien fondé.

- !!!! Partitionnez le disque dur : un bloc 'applications' et l'autre 'data'. Faites un snapshot régulier du nombre de fichiers et de leur contenu. Si vous constatez une augmentation de volume ou du nombre de fichiers côté applications, c'est qu'il y a du mouvement à votre insu. Pour les produits Microsoft, il faut configurer l'ordinateur pour qu'il demande l'autorisation pour effectuer mises à jour et qu'ils ne les appliquent pas de manière automatique.

- Vider régulièrement le cache.

Les intérêts[modifier]

Les intérêts sont de deux types : selon que c'est un vrai malware ou une instance gouvernementale qui l'utilise à des fins de protection de données, de personnes ou d'enquête.

Malwares :

- volent des logins (procédure d'identification et de connection sur un serveur quelconque) et mots de passe pour avoir accès gratuit à internet.

- extirpent de l'argent (vol ou fraude). Ils utilisent des machines zombies pour gagner de l'argent en créant et vendant des platformes pour envoi de spams, attaque DoS( système d'exploitation développé par Microsoft) pour le chantage (ceci incluent les e-stores, les sites de jeux et bancaires).

- réseaux de Bot :il s'agit d'un réseaux d'ordinateurs zombie au code malicieux identique. Ces réseaux sont vendus aux plus offrant; Il peuvent même camouflé ces programme pour être indétectable.

Vole de e-portefeuilles, des comptes pay pal ou des comptes bancaires.

- un état pour espionner et... ses habitants ou toute autre instance ou personne intéressante pour lui.

Chevaux de Troie célèbres[modifier]

C'est un logiciel d'administration et de prise de contröle à distance de machine fonctionnant sous WIndows. Il a été crée par Cult of the Dead Cow (hackers).

- xxxdial

Il s'agit d'un programme qui lance des appels téléphoniques surtaxés et de caractère douteux.

- Lors des élections, un mail circulait en Angleterre avec le titre : 'La boîte e-mail de Tony Blair hackée par BBC news'. Les personnes qui ouvraient ce mail installaient un cheval de Troie sur leur ordi.(2OO5)

- attaque sur Facebook (en 2OO8): Un aspect de ce cheval de Troie visait à modifier les paramètres et profils des utilisateurs. De plus il installait des liens vers des sites où ceux qui cliquaient dessus recevaient à leur tour un cheval de Troie.

- La chaine d'hôtels Best Western a été victime d'un cheval qui aurait transféré les données confidentielles (mots de passe divers) de huit millions de clients vers un site détenu par la mafia russe qui vendait ces données. L'ampleur de ceci a été démentie par la chaine d'hôtels.(en 2OO8)